Veebiturvalisusega tegeleva Eesti iduettevõtte juht Oliver Sild kirjutab sellest, kuidas Mossack Fonseca auklik veebileht võis olla kolossaalse infolekke põhjus. Veebielht

Viimasel ajal meedias palju tähelepanu püüdnud Mossack Fonseca ehk Panama Paberite juhtum on näide sellest, kui suur mõju võib olla pealtnäha lihtsa kodulehe turvalisusel.Peale dokumendilekke avalikustamist hakati otsima erinevaid võimalusi, kuidas see üldse teoks võis saada. Kiiresti leiti, et arvatavaks põhjuseks oli eposti-serveri häkkimine, mis kindlasti on ka üheks põhjuseks, kuidas 11,5 miljonit privaatset dokumenti ajakirjanikeni jõudsid.

Viimaste nädalate jooksul on aga leitud palju teisi võimalikke põhjuseid, mis võisid viia ründaja meiliserverite ligipääsuni.

Mossack Fonseca õigusbüroo nagu ka paljud teised ettevõtted omab veebilehte, mis on tänases maailmas pea vältimatu viis oma ettevõtte kuvandi loomiseks. Kasutatud on WordPress sisuhaldussüsteemi, mis on kõige populaarsem platvorm, millele tänapäeval veebilehti ehitatakse.

Taolised platvormid annavad veebilehele baasfunktsioonid, mis aitavad kodulehe omanikul iseseisvalt veebilehe sisu, galeriid ja muid vajalikke mateterjale hallata. Lisaks sellele paigaldatakse platvormile ka erinevaid pistikprogramme (pluginaid), mis annavad veebilehele lisafunktsionaalsusi, et klient või külastaja saaks leheküljel läbida mõnda kindlat protseduuri nagu registreerimine üritusele või saata infopäringut otse läbi kodulehel oleva kontaktvormi.

Teatavasti sisaldavad paljud tarkvarad endas haavatusi, mis lubavad kasutada taolisi funktsionaalsusi teisiti. Programm on loodud täitmaks kindlat ülesannet, kuid ebapiisavate turvameetmete tõttu lubab tarkvara teha lisaks sellele ka midagi muud. Midagi, mida ründaja saab enda soovitud tulemiks ära kasutada. See on ka üks põhjus, miks tarkvaraarendajad näevad palju vaeva, et luua uusi, parandatud versioone ning paluvad oma klientidel alati uuendustega kaasas käia.

Mossack Fonseca veebilehe puhul ei saa kahjuks uuendustega kaasaskäimisest rääkida. Rünnaku hetkel oli WordPressi versiooniks 4.2.6 (hetkel uusim versioon 4.4.2) mis sisaldas endas vähemalt kahte haavatavust (SSRF – Server Side Request Forgery ning Open Redirect). Nagu enamus veebilehti, kasutas ka Mossack Fonseca sisuhaldussüsteem erinevaid pluginaid, mis taaskord olid jäänud uuendamata. Kuna pluginad on loodud üle maailma erinevate oskuste ning kogemustega inimeste poolt, peidavad need tihtipeale endas palju tõsisemaid probleeme, kui ükski sisuhaldussüsteemi haavatav versioon.

Kokku oli lehel kuuserinevat uuendamata ning haavatava versiooniga pluginat, millest enamik kandis XSS või CSRF haavatavust, kuid kirsiks tordil on üks väga konkreetne pistikprogramm, mida kasutavad sajad tuhanded veebilehed üle maailma ning mille nimeks on Revolution Slider.

Antud pistikprogramm sisaldas endas haavatust nimega Shell Upload, mis kõige otsesemas tähenduses lubab ründajal veebilehele üles laadida enda poolt soovitud tagaukse, mis annab ligipääsu tervele veebiserverile.Kuna veebileht oli samas veebiserveris koos meiliserveriga, siis võib öelda, et antud haavatavuse ära kasutamine ning tagaukse paigaldamine võis väga vabalt olla ründaja taktika, et kõikvõimalikud dokumendid kätte saada.

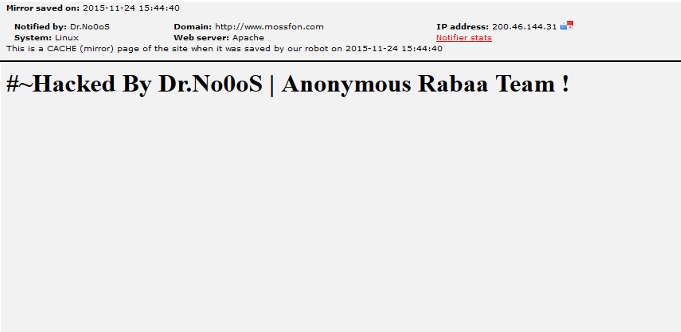

Soovin tähelepanu tõsta veel asjaolule, et tegelikult oli Mossack Fonseca veebileht juba 2015. aasta lõpus ühe korra häkitud. Esileht oli klassikaliselt näostatud tekstiga: #~Hacked By Dr.No0oS | Anonymous Rabaa Team !

See tekitab hulga küsimusi. Miks keegi peale seda intsidenti probleeme ei parandanud ja kas keegi üldse pidas turvalisust tähtsaks? Kas mõttekäik oli sarnane paljude teiste veebilehtede omanikele, kus antud teemast vaadatakse mööda ja öeldakse "kes minu veebilehte ikka ründab"?

Vastan kohe ära ka sellele samale küsimusele, mida oleme saanud nii enda klientide käest, kui ka veebilehtede omanikelt, keda oleme rünnakutest teavitanud.

Tänapäeval on taolised rünnakud poolautomaatsed, loodud on tarkvara, mis tekitab otsingumootorite abil listi veebilehtedest, mis kasutavad veebilehel kindlat haavatavust (võime näiteks tuua Revolution Slideri) ning mida on hiljem võimalik massiliselt 'häkkida'.

Hooldamata ning turvaauke täis veebilehe tõttuon võimalik sinu veebiserverit ära kasutada näiteks järgmistel viisidel:

- spämm – Sinu veebiserverit kasutatakse ära petukirjada levitamiseks

- pahavara – Sinu veebilehe külastajaid nakatatakse pahavaraga

- veebiserveri põhine lunavara – Sinu veebiserveris olevad failid krüpteeritakse ning nendele ligi pääsemiseks tuleb tasuda ründajale lunaraha

- arvutipõhine lunavara – Sinu veebilehe külastajaid nakatatakse lunavaraga, mille käigus nende arvuti kõvakettal olevad failid krüpteeritakse ning mille taastamiseks tuleb tasuda samuti ründajale lunaraha

- näotustamine – Sinu veebilehe asemele pannakse poliitilise, usulise või mõne muu sisuga info, mille tagajärjel võidakse kustutada sinu originaalne veebileht ning samal ajal võidakse kasutada ka kõiki ülaltoodud meetodeid.

Veebilehega kaasneb vastutus nii enda andmete säilimise, kui ka ettevõtte kodulehe külastajate ees. Tihtipeale on probleemiks tehniliste teadmiste puudumine, mille tõttu uuenduste, paranduste ning turvameetodite olemasolu jääb olemata.

Kui ise ei oska või puudub aeg antud probleemiga tegelemiseks tuleb leida ettevõte, kes selle probleemi käsitlemise enda peale võtab. Peamine on, et olukorda teadvustatakse.

Seoses tänase olukorraga on võimalik enda veebilehte lasta kontrollida näirteks ka ESEC poolt loodud turvamooduli abil: webarxsecurity.com.

Foto: ESEC