Turvauurijad on avastanud uue pahavara VPNFilter, mis on jõudnud üle võtta juba üle poole miljoni ruuteri. Pahalased saavad üle võetud ruutereid kasutada nii vahendina oma edasiste rünnakute tegemiseks, kui ka täiesti kasutuskõlblikuks muuta. FBI andis soovituse ruuteritele teha restart ja sulgeda kaughalduse funktsionaalsus.

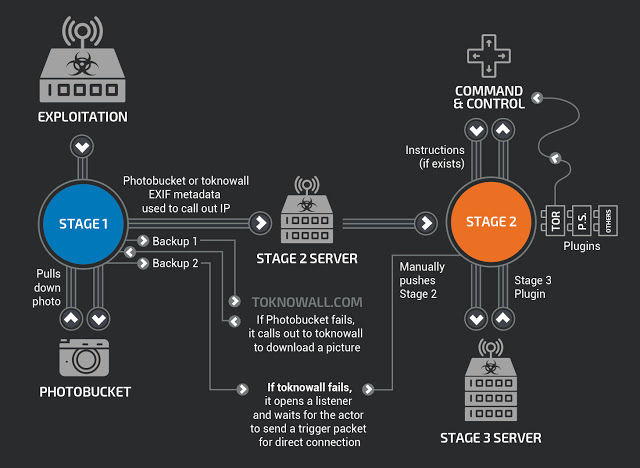

Esimesena kirjutasid avalikult VPNFilter pahavarast Cisco turvauurijad, kelle sõnul on VPNFilter modulaane ja mitmeastmeline pahavara. See töötab Linksys, MikroTik, Netgear, TP-Link tavalistes kodu- ja väikekontorite ruuterites, samuti QNAP võrguketastes. Alates 2016. aastast on nakatunud seadmete hulk tasapisi kasvanud ja nüüd on neid 54-s riigis.

VPNFilteri pahavara käitajad saavad selle abil ruutereid kasutada vahendina küberrünnakute sooritamiseks kui ka andmete kogumiseks. Viimase kolme nädalaga on selle kaudu korraldatud rünnakute hulk kasvanud näiteks Ukrainaga seotud sihtmärkide vastu.