Kaks arvutiturbe ettevõtet avalikustasid, et nad on tuvastanud uue väga keeruka nuhkvara, mis on tegutsenud märkamatult vähemalt viis aastat. Nuhkvara sihtmärkide seas on organisatsioonid ja eraisikud Venemaal, lennufirma Hiinas, organisatsioon Rootsis, saatkond Belgias, organisatsioonid Iraanis, Rwandas ja võib-olla ka teistes riikides. Valdkonna poolest on nuhkvara sihtinudvalitsus-, teadus-, militaar-, telekommunikatsiooni ja finantssektorit.

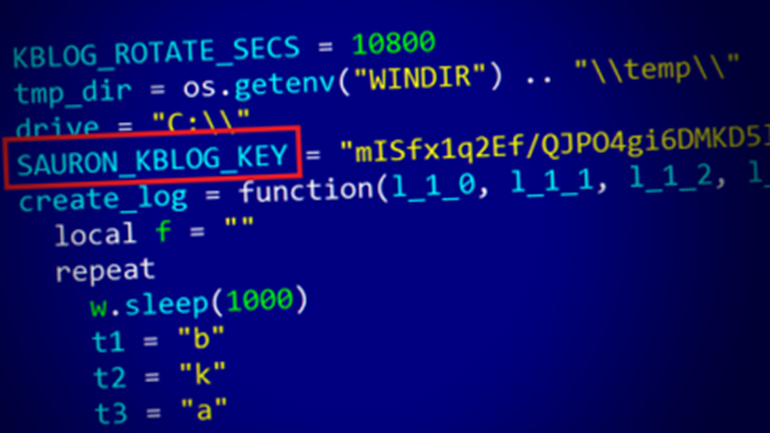

Tegu on ühe kõige keerukama nuhkvaraga, mida Kaspersy Labi turvauurijad nimetavad Project Sauroniks, kuna tarkvara koodis on viide Sauronile, kes oli antagonist J.R.R. Tolkieni triloogias "Sõrmuste Isand”. Teise ettevõtte Symanteci uurijad on nuhkvara nimetanud Remsec’iks. Symanteci sõnul on nuhkvara taga senitundmatu grupeering Strider.

Tehniliselt keerukad ja uudsed lahendused

Sauronil on mitu tehnoloogiliselt väga haruldast omadust. Nuhkvara edastatakse ja käivitatakse sageli üle võrgu, tänu millele ei salvesta see end tavaliste failide kujul arvutisse, mis teeb selle klassikalise antiviiruse jaoks raskesti avastatavaks. Sauronis kasutatakse Lua programmeerimiskeelt, mis on tavaliselt pahavaras haruldane, varem on seda kohatud teistes keerukates küberluure vahendites. Kõikideks sihtmärkideks olevate arvutite jaoks luuakse veidi muudetud versioon nuhkvarast, mis teeb uurijatele raskemaks tuvastada ja leida võrdlusi teiste nakatunud arvutitega – nuhkvara “jälg” on kordumatu.

Nuhkvara paigaldatakse arvutisse täiesti tavaliste tarkvarauuenduste kattevarjus. Peale esialgset nakatumist läheb Sauron “uinunud rakukese” režiimi, andmata endast mingit märki ja oodates äratuskäsku.

Sihtmärkideks olevatest arvutitest viiakse andmeid aga välja ja saadetakse juhtsüsteemile raporteid ebatavalisel moel, näiteks nimeserveri päringutega. Teine viis andmete väljaviimiseks on erilised USB mälupulgad või kettad, millel on varastatud andmete transpordiks konteiner, mida tavaline arvuti operatsioonisüsteem ei “näe”.

Sauroni teeb omapäraseks ka see, et tegu on modulaarse nuhkvaraga – ründaja saab vajadusel kokku panna ja käivitada just vajalikud kuni 50-st erinevast nuhkvara pluginast. Kokku saab see täita kõikvõimalikke ülesandeid, näiteks varastada arvutist dokumente, salvestada klahvivajutusi või kopeerida krüptovõtmeid.

Samas on palju veel Sauroni kohta teadmata. Nuhkvara juht- ja kontrollsüsteemide serverid on väga keerukad, kasutatakse paljusid erinevaid internetiteenusepakkujaid ning iga sihtmärgi jaoks on loodud omaette tugistruktuur, kuhu nuhkvara andmeid edastab. Kaspersky hinnangul on tegu väga tugevate julgeolekuprotseduuridega (opsec) ründajaga, kellel on nuhkvara kasutamiseks väga head ressursid.

Kättemaks Venemaale?

Kui teistelküberluureks kasutatavatelnuhkvaradel (näiteks USA demokraatide kongressi häkkimises tuvastatud APT28 ja APT29) on märgatud kindlat geograafilist leviala, siis Sauronit on rakendatud üksikutest, ilmselt väga väärtuslikest allikatest andmete saamiseks.

Sauroni päritolu ja loojate tausta kohtapole veel andmeid, kuigi sihtmärkide asetus eeldab, et seda on raske seostada Venemaaga ja pigem USA või lääneriikidega. See spekulatsioon ühtiks ka arvamustega, et kui USA demokraatlikku parteidhäkkis Venemaa, siis võib USA korraldada kättemaksuks vastulööke, nagu arvas Soomeküberturvalisuse professor Jarno Limnéll. Sauron on töös olnud küll juba väga pikalt.

1. augustil agateatasVenemaa föderaalne julgeolekubüroo, et on avastanud riigis professionaalse küberluure kampaania. Sihtmärkidekson Venemaal 20 organisatsiooni sõjaväe ja kriitilise infrastruktuuri valdkonnas.FSB kirjeldatud nuhkvara on sarnane Sauroniga, luues iga sihtmärgiks oleva arvuti jaoks unikaalse komplekti.